作为 Amazon Web Services (AWS) 用户,了解安全组如何工作以及 最佳实践 用于设置它们。

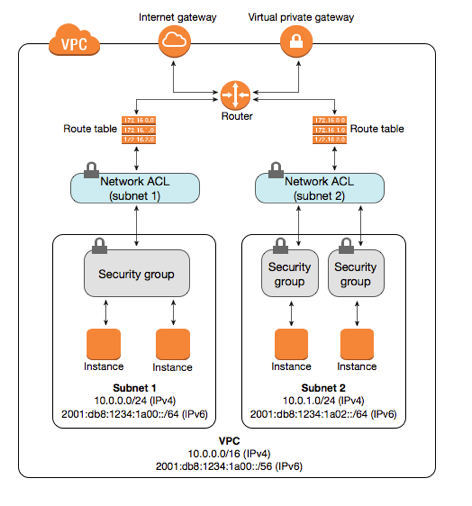

安全组充当 AWS 实例的防火墙,控制实例的入站和出站流量。

在这篇博文中,我们将讨论四个重要的安全组最佳实践,您应该遵循这些最佳实践来确保您的数据安全。

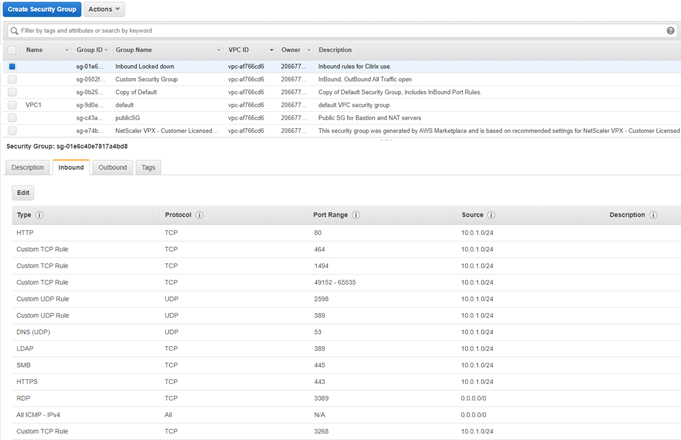

创建安全组时,您需要指定名称和描述。 名称可以是您想要的任何名称,但描述很重要,因为它会帮助您稍后记住安全组的用途。 配置安全组规则时,需要指定协议(TCP、UDP 或 ICMP)、端口范围、来源(任何地方或特定 IP地址),以及是否允许或拒绝流量。 重要的是只允许来自您知道和期望的可信来源的流量。

配置安全组时最常见的四种错误是什么?

配置安全组时最常见的错误之一是忘记添加显式拒绝所有规则。

默认情况下,AWS 将允许所有流量,除非有明确的规则拒绝它。 如果您不小心,这可能会导致意外的数据泄漏。 始终记得在安全组配置的末尾添加一条拒绝所有规则,以确保只有您明确允许的流量才能到达您的实例。

另一个常见的错误是使用过于宽松的规则。

例如,不建议允许端口 80(Web 流量的默认端口)上的所有流量,因为这会使您的实例容易受到攻击。 如果可能,请在配置安全组规则时尽可能具体。 只允许您绝对需要的流量,仅此而已。

使您的安全组保持最新很重要。

如果您对应用程序或基础架构进行了更改,请确保相应地更新您的安全组规则。 例如,如果您向实例添加新服务,则需要更新安全组规则以允许流向该服务的流量。 如果不这样做,可能会使您的实例容易受到攻击。

最后,避免使用太多离散的安全组。

您希望将不同安全组的数量保持在最低限度。 账号被盗可能有多种原因,其中之一就是安全组设置不正确。 企业可以通过减少单独安全组的数量来限制帐户配置错误的风险。

通过遵循这四个重要的最佳实践,您可以帮助确保 AWS 数据的安全。 安全组是其中的重要组成部分 AWS安全,因此请务必花时间了解它们的工作原理并正确配置它们。

感谢您的阅读!

您对 AWS 安全组有任何问题或意见吗?

在下面的评论中让我们知道或通过 contact@hailbytes.com 联系我们!

请务必在 Twitter 和 Facebook 上关注我们,以获取有关 Amazon Web Services 所有内容的更多有用提示和技巧。

直到下一次!